Ciao Ragazzi,

a volte ritornano!

Dopo diverso tempo che non posto nulla (per motivi lavorativi!) sono finalmente riuscito a trovare il tempo di provare la versione 7 di RouterOS, ma soprattutto la funzionalità aggiuntiva che volevo testare ovvero la VPN con Wireguard.

Sicuramente il vantaggio, rispetto ad IPSec è la facilità di configurazione: è praticamente istantanea.

Se proprio devo trovare un difetto, sicuramente il fatto che sia UDP (che è uno dei motivi che la rende anche una vpn con latenza molto bassa) non mi fa entusiasmare: io rimango della vecchia scuola e amo il 3-way-handshake del TCP.

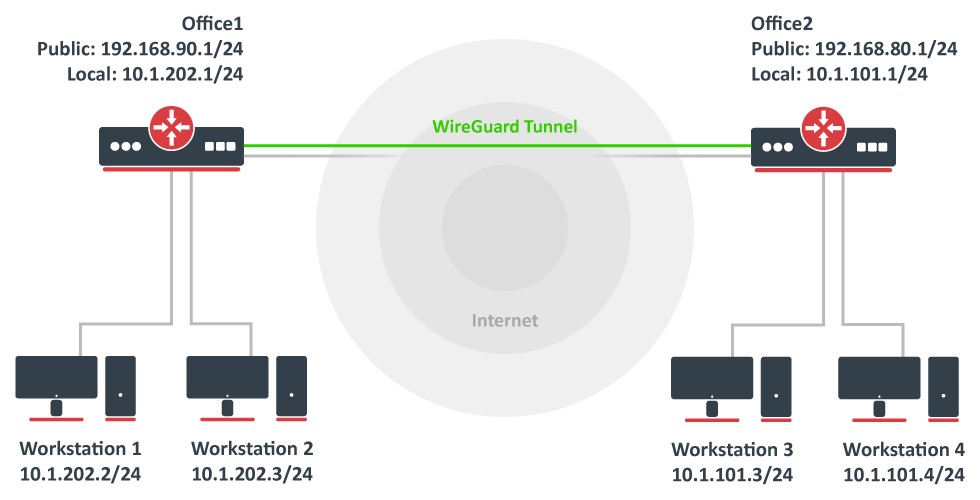

Torniamo a noi, come scenario utilizzerò questo:

Passiamo alla configurazione (vi faccio vedere prima la parte testuale e poi gli screen di Winbox)

Office1

/interface/wireguard

add listen-port=13231 name=wireguard_office1

Office2

/interface/wireguard

add listen-port=13231 name=wireguard_office2

Una volta configurati i peer sui singoli Office, si configurano i rispettivi peer:

Office1

/interface/wireguard/peers

add allowed-address=10.1.101.0/24 endpoint-address=192.168.80.1 endpoint-port=13231 interface=wireguard_office1 \

public-key=”PUBLIC_KEY_OFFICE2″

Office2

/interface/wireguard/peers

add allowed-address=10.1.102.0/24 endpoint-address=192.168.90.1 endpoint-port=13231 interface=wireguard_office2 \

public-key=”PUBLIC_KEY_OFFICE1″

Infine si aggiungono gli indirizzi IP sulle interfacce di Wireguard e le rotte statiche per raggiungere gli endpoint.

Office1

/ip/address add address=10.255.255.1/30 interface=wireguard_office1

/ip/route add dst-address=10.1.101.0/24 gateway=wireguard_office1

Office2

/ip/address add address=10.255.255.2/30 interface=wireguard_office2

/ip/route add dst-address=10.1.202.0/24 gateway=wireguard_office2

Infine le regole firewall per permettere la connessione solo dai rispettivi endpoint pubblici:

Office1

/ip/firewall/filter

add action=accept chain=input dst-port=13231 protocol=udp src-address=192.168.80.1

Office2

/ip/firewall/filter

add action=accept chain=input dst-port=13231 protocol=udp src-address=192.168.90.1

I siti adesso sono collegati.

Di seguito le schermate di Winbox:

Enjoy!

P.

paolodaniele.it – linux & networking

paolodaniele.it – linux & networking

Credo che per funzionare correttamente in entrambi i peer vada aggiunta anche 10.255.255.0/30 tra gli allowed addresses

Ciao Massimiliano, grazie della precisazione, in effetti nella foto si vede 🙂

P.

Ma perchè aggiungere 10.255.255.0/30 tra gli allowed addresses, cosa centra? e in quale foto sono?

C’è anche un errore in

add allowed-address=10.1.102.0/24 endpoint-address=192.168.90.1 endpoint-port=13231

Che deve essere

add allowed-address=10.1.202.0/24 endpoint-address=192.168.90.1 endpoint-port=13231

Concludendo le tue istruzioni così come sono non possono funzionare…

Molto interessante il tuo articolo. Vorrei realizzare la stessa cosa e cioè poter vedere i disposiivi del mio ufficio da casa e quelli di casa dall’ufficio. Il mio problema è che i router mikrotik dovrebbero stare dietro ai router dei miei ISP, dove uno mi consente di fare port forwarding e l’altro port forwarding e anche routing. Quali modifiche dovrei apportare alla configurazione che hai pubblicato?

Grazie.

Ciao, se ti fanno fare port forwarding devi semplicemente fare il forward delle porte di Wireguard verso gli ip delle rispettive mikrotik. Non serve nient’altro.

il commento di Massimiliano “crede” che vada aggiunto tra gli allowed address 10.255.255.0/30 ? Per quale motivo va aggiunta? In quale foto si vede??? Se usi come schema quello iniziale (non ho verificato le altre img, che hanno indirizzamenti totalmente diversi…) le righe :

/ip/address add address=10.255.255.2/30 interface=wireguard_office2

/ip/address add address=10.255.255.1/30 interface=wireguard_office1

Sono ininfluenti, ossia non servono a nulla….

mentre questa va corretta

add allowed-address=10.1.101.0/24 endpoint-address=192.168.80.1 endpoint-port=13231

va corretta così (hai sbagliato a scrivere la sottorete dell’office1): add allowed-address=10.1.201.0/24 endpoint-address=192.168.80.1 endpoint-port=13231

Questa modifica è necessaria perchè il tutto abbia qualche possibilità di funzionare

Ciao, grazie per il tuo bel articolo, ho come immagini un problema, non riesco a far dialogare i pc dietro rispettivi router. Arrivo a pingare le relative macchine e server dhcp fra di loro, ma le macchine collegate sotto il dhcp non riesco a raggiungerle. Come risolvere? Grazie